使用安全集成电路保护物联网嵌入式设计

9月15日2020年经过Scott Jones,Maxim集成了在本文中,我们讨论了为物联网设计时需要注意的一些关键安全威胁、重要的安全功能,以及随着安全ic的进步,如何更容易保护这些设计。

你们正在努力开发下一代智能互联设备。它改进了其前身的功能,同时添加了一些新特性。然后你就会看到最新的头条新闻:一个物联网设备被黑客攻击了。现在保护你的设计太晚了吗?

在安全方面设计永远不会太晚 - 它比以往任何时候都更重要。IOT为我们的生活,工作和玩耍的方式带来了极大的便利。但留下了不受保护的,智能设备可以将一个入口点提供成较大的网络和敏感数据。

从CopyCats到客户伤害

一些物联网设计漏洞比其他漏洞更引人注目。仿冒和克隆是常见的威胁,会导致OEM的收入损失,而且往往会对质量造成冲击,从而影响客户。拥有真实的部件可以保证部件将按照预期工作,并有助于确保病毒不会进入环境。例如,在自动化工厂或公用事业工厂,被篡改的设备可能会触发故障,导致昂贵的停机时间、损坏甚至客户伤害。

然后存在可能是危害终身的攻击。例如,考虑支持WiFi的起搏器。去年,美国国土安全部发出了一项咨询警告,即黑客可以轻松获得植入的心脏除颤器品牌。根据部门的说法,当产品的无线电打开时,具有近距离访问相关产品的攻击者可以在遥测通信中注入、重放、修改和/或截取数据。

医疗设备的另一个问题是产品翻新。在美国食品和药物管理局允许的同时,翻新医疗设备可以产生问题。最大的威胁是有限使用外围设备。虽然翻新过程可以恢复外围设备,以便它与新的一样,也可能否定其有限使用的属性。

具有高级加密功能的安全集成电路可以保护电厂和类似应用程序中的物联网传感器节点免受安全威胁。

图1。具有高级加密功能的安全集成电路可以保护电厂和类似应用程序中的物联网传感器节点免受安全威胁。

不是专家的密码学

保持IoT设计免受威胁的安全要求:

- 保护通信和端点的真实性

- 强大的密钥管理,以保护和加密敏感数据

- 安全引导,以验证固件和防御恶意软件攻击

- 特性控制,以便您可以安全地启用和禁用各种基于工厂的选项

安全IC继续为现有的和新嵌入式设计提供高级保护。并且使用这些设备的设计之一是,您可以利用强大的加密功能,而无需成为密码专家。基于软件的方法将需要更多的开发工作,同时引入黑客可以利用的漏洞。让我们仔细看看你想要的安全IC中的关键功能,以便保持您的IOT设计安全。

物理不可克隆函数(PUF)技术

如果您想要强烈保护侵入和逆向工程攻击,PUF技术可以帮上忙。PUF电路依靠基本MOSFET器件自然产生的随机模拟特性来产生密钥。因为密钥只在需要时生成,而不会存储在芯片上的任何地方,所以攻击者没有任何东西可以窃取。如果攻击者试图探测或观察PUF操作,该活动将修改底层电路特征,防止攻击者发现密钥

PUF就像一个独特的指纹,对于安全集成电路所使用的秘密密钥和私钥的实现来说,PUF是无价的。例如,PUF派生的秘密密钥用于加密存储在安全集成电路的EEPROM存储器中的所有信息。检索EEPROM内容的安全攻击肯定会被阻止,因为内容被加密,并且无法提取解密所需的PUF密钥。

非对称和对称算法

密码算法锁定/解锁认证、授权、加密等密码功能。有两种算法:对称算法和非对称算法。对称算法涉及到发送方和接收方之间的私有密钥。它们的共享密钥被安全地存储,并且不会与其他任何人共享。

发送方和接收方使用这个共享密钥对数据进行身份验证,从而保证信息源是可信的。非对称算法使用一个秘密存储的密钥和一个公开存储的密钥。使用私钥签名的数据只能通过其关联的公钥进行验证。

高级加密标准(AES)

AES算法是一种固定宽度的对称算法,非常适合批量加密。它以可逆的方式根据输入键的值打乱和替换输入数据,从而产生密文(加密或编码的信息)。首先填充输入消息,以确保它能容纳“n”个128位块。每一个128位的块被连同一个加密密钥一起输入加密算法。

然后,该算法根据加密密钥中的比特数,执行一定轮数的模糊输入块比特。模糊由变换数据位组成,其中部分数据被用查表中的值替换,并根据输入加密密钥生成的一组圆形密钥中的位值执行异或操作,将位从0翻转到1。为了对原始输入块数据进行解码,AES解密函数使用相同的加密密钥执行与加密函数相反的操作。

数字签名

数字签名是密码学中的一个标准元素,它使接收方有理由相信消息是由已知的发送方创建的,并且消息在传输过程中没有被更改。换句话说,对数据进行签名的能力验证了设备和数据是否真实。对称和非对称算法都用于生成数字签名。

利用SHA和ECDSA进行安全引导

安全散列算法(例如,SHA-2或SHA-3)利用散列,该散列将尺寸的数据带到固定大小的位串输出中。例如,对于SHA-256,散列输出长度为256位。椭圆曲线数字签名算法(ECDSA)通过基于私钥生成输入消息的数字签名来实现可信通信。公钥在数学上与私钥相关,并被其他人提供并使用以验证Communicator的真实性。

SHA-256和ECDSA共同提供支持主机处理器安全引导的特性,如下所示。在OEM开发环境中,对firmware文件计算SHA-256散列,firmware文件最终由微控制器执行。然后,这个散列值使用位于开发环境范围内的私有密钥进行ecdsa签名,并受到保护。

然后将固件和ECDSA签名存储在最终应用程序中,例如在闪存中。此外,在最终应用程序中,微控制器存储ECDS公钥以验证固件在执行前是否是真实的并且未修改,即安全启动过程。要执行此验证,微控制器将在存储的固件上计算SHA-256哈希,然后使用此哈希值和存储的公钥来对ECDSA签名执行验证操作。如果验证通行证,那么Micro可以信任并执行固件。

高级安全IC现在设计了内置这些安全功能。功能高效的加密协处理器为现有和新的嵌入式设计提供了良好的选择。其中一个好处是协处理器可以将主机(非安全)微处理器卸载管理复杂密码和安全密钥存储。通过消耗小功率,这些设备适用于电池供电的IOT设计。

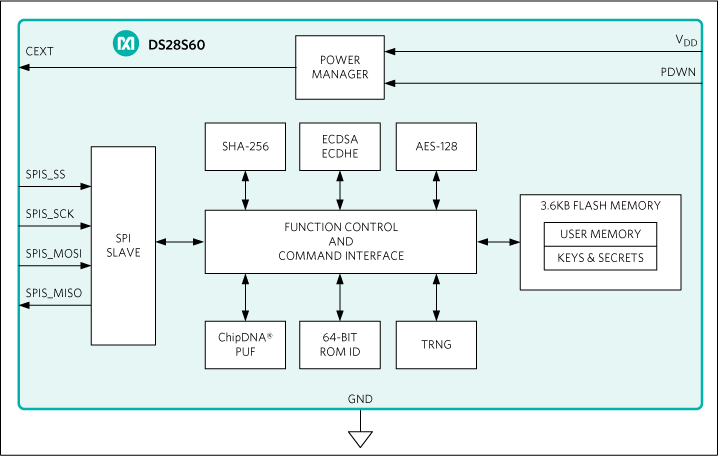

这种加密协处理器的一个例子是低功率DS28S60其特点是PUF技术、用于安全操作的高速20MHz SPI接口、用于安全引导的基于SHA-256的数字签名和ECDSA-P256签名和验证,以及用于端到端加密的内置密钥交换。

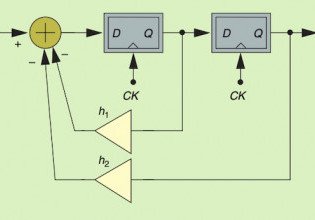

图2。DS28S60简化框图

总结

由于嵌入式设计,包括电池供电的物联网传感器节点,在日常生活中变得更加普遍,因此必须确保他们免受安全威胁的影响至关重要。今天的安全IC与一系列加密功能集成,这使得更容易保护这些设计,而无需成为密码专家。

本文是合作的Zia Sardar.和内森锋利,也是Maxim积分的。

行业文章是一种内容形式,它允许行业合作伙伴以编辑内容不太适合的方式与All About Circuits阅读器共享有用的新闻、消息和技术。所有的行业文章都受到严格的编辑指导,目的是为读者提供有用的新闻,技术专长,或故事。在行业文章中所表达的观点和意见是合作伙伴的观点,而不一定是所有关于电路或其作者的观点和意见。